Uživatelům prohlížeče Google Chrome v systému Windows se doporučuje deaktivovat automatické stahování ve webovém prohlížeči, aby byla chráněna autentizační data před novou hrozbou objevenou nedávno.

Prohlížeč Chrome je v současnosti nejoblíbenějším prohlížečem na stolních zařízeních. Ve výchozím nastavení je nakonfigurován pro automatické stahování bezpečných souborů do uživatelského systému.

Jakýkoli soubor, který uživatelé prohlížeče Chrome stáhnou a který projde kontrolou bezpečného prohlížení Google, se automaticky dostane do výchozího adresáře ke stažení. Uživatelé prohlížeče Chrome, kteří si místo stahování chtějí vybrat složku ke stažení, musí toto chování v možnostech změnit.

Nový útok podrobně popsaný na webových stránkách obranného kódu kombinuje automatické stahování prohlížeče Chrome se soubory příkazového souboru Windows Explorer Shell, které mají příponu .scf.

Formát stárnutí je prostý textový soubor, který obsahuje pokyny, obvykle umístění ikony a omezené příkazy. Co je obzvláště zajímavé na formátu, je to, že může načíst prostředky ze vzdáleného serveru.

Ještě problematičtější je skutečnost, že systém Windows tyto soubory zpracuje, jakmile otevřete adresář, v němž jsou uloženy, a že tyto soubory se v Průzkumníkovi Windows zobrazí bez přípony bez ohledu na nastavení. To znamená, že útočníci mohli snadno skrýt soubor za skrytým názvem souboru, například image.jpg.

Útočníci používají pro ikonu umístění serveru SMB. Pak se stane, že server požaduje ověření a že to systém poskytne. Zatímco jsou zadány hashovací hesla, vědci poznamenávají, že praskání těchto hesel by už nemělo trvat desetiletí, pokud nejsou složitého druhu.

Pokud jde o proveditelnost crackingu pomocí hesla, toto se v posledních několika letech výrazně zlepšilo díky praskání na bázi GPU. NetNTLMv2 hashcat benchmark pro jednu Nvidia GTX 1080 kartu je kolem 1600 MH / s. To je 1, 6 miliardy hashů za sekundu. U 8-znakového hesla mohou soupravy GPU se 4 takovými kartami procházet celým klíčovým prostorem horních / dolních alfanumerických + nejčastěji používaných speciálních znaků ( # $% &) za méně než jeden den. Se stovkami miliónů uniklých hesel v důsledku několika porušení v minulých letech (LinkedIn, Myspace) může praskání založené na pravidlech seznamů slov přinést překvapivé výsledky proti složitým heslům s větší entropií.

Situace je ještě horší pro uživatele na počítačích se systémem Windows 8 nebo 10, kteří se autentizují pomocí účtu Microsoft, protože účet poskytne útočníkovi přístup k online službám, jako je Outlook, OneDrive nebo Office365, pokud je uživatel používá. Existuje také šance, že se heslo znovu použije na webech jiných výrobců.

Antivirová řešení tyto soubory právě neoznačují.

Tady je, jak útok klesá

- Uživatel navštíví web, který buď zatlačí disk stažením do uživatelského systému, nebo přiměje uživatele kliknout na speciálně připravený soubor SCF, aby se stáhl.

- Uživatel otevře výchozí adresář pro stahování.

- Systém Windows zkontroluje umístění ikony a odešle ověřovací data na server SMB v hašovaném formátu.

- Útoky mohou použít heslo seznamy nebo útoky brutální síly.

Jak chránit váš systém před tímto útokem

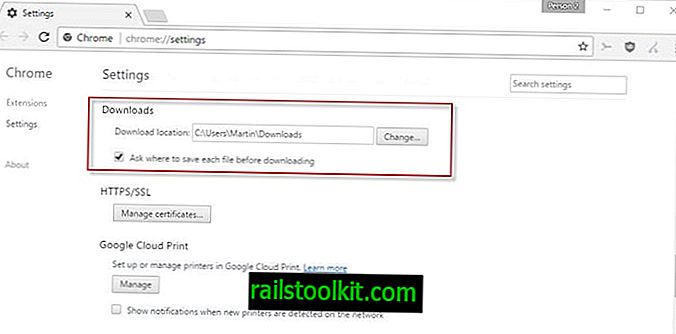

Jednou z možností, kterou mají uživatelé prohlížeče Chrome, je zakázat automatické stahování ve webovém prohlížeči. Tím se zabrání jednotce stažením a také se může zabránit náhodnému stažení souborů.

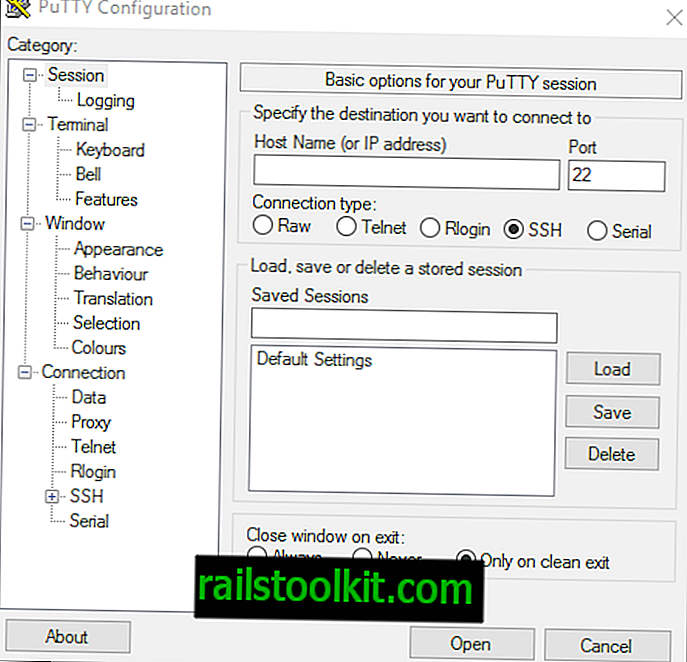

- Načtěte chrome: // settings / do adresního řádku prohlížeče.

- Přejděte dolů a klikněte na odkaz Zobrazit rozšířená nastavení.

- Přejděte dolů do sekce Stahování.

- Před stažením zkontrolujte předvolbu „Zeptejte se, kam uložit každý soubor“.

Chrome vás při každém zahájení stahování v prohlížeči vyzve k zadání umístění stahování.

Upozornění

I když přidáváte vrstvu ochrany ke zpracování stahování prohlížečem Chrome, manipulované soubory SCF mohou v cílových systémech přistávat různými způsoby.

Jednou z možností, kterou mají uživatelé a administrátoři, je blokovat porty používané přenosem SMB ve firewallu. Společnost Microsoft má průvodce, který můžete použít. Společnost navrhuje blokovat komunikaci z a na internet do portů SMB 137, 138, 139 a 445.

Blokování těchto portů může mít vliv na další služby Windows, jako je například služba Fax, zařazování tisku, přihlášení do sítě nebo sdílení souborů a tisku.

Nyní vy : Jak chráníte své stroje před hrozbami SMB / SCF?